למאמר

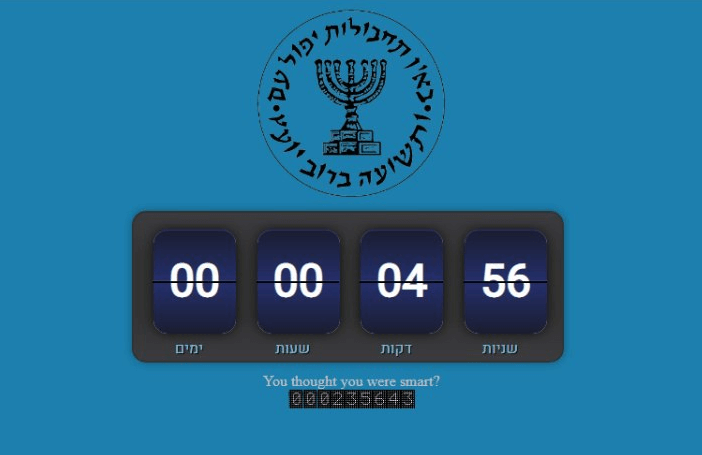

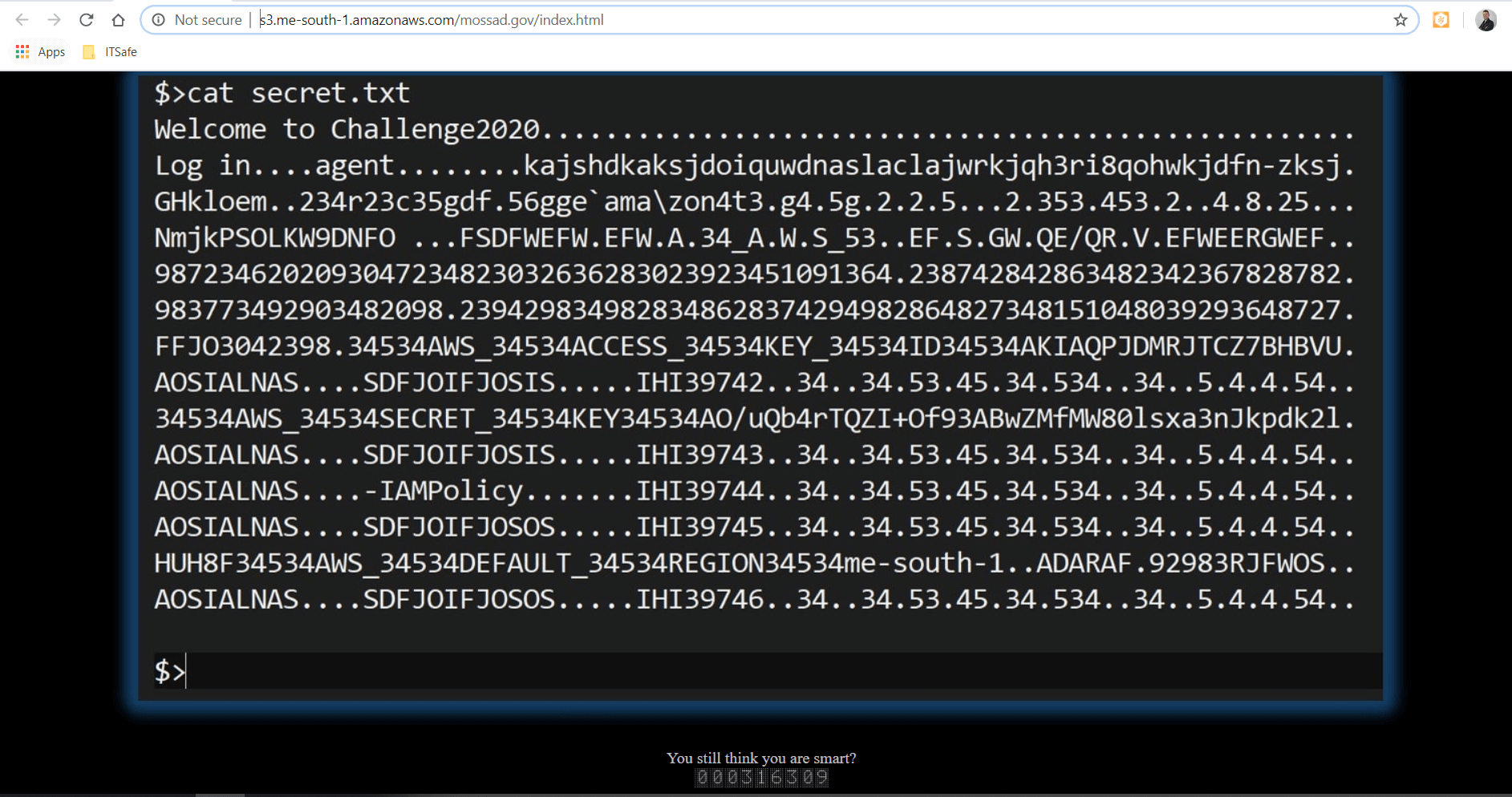

בתמונה למעלה תוכלו לראות את הטיימר להתחלת האתגר הלא רשמי, בהתחלה חשבתי שאני בא לפתור סתם משהו שידוע לי שהוא לא רשמי אז כנראה לא יהיה פה באמת משהו אך מיד זה הפך למשהו אחר לגמרי ואף לא קשור בכלל לפתרון האתגר (שרומן צירף מטה)

אם תסתכלו מתחת לטיימר תראו ״סופר כניסות״ הסופר כמה כניסות היו (לכאורה, כנראה נלקח מאתר אחר סתם בשביל שיווק התרגיל הלא רשמי) ובהתחלה חשבתי שזה קשור אז כמובן בדקתי את זה והגעתי לכתובת הטיימר :

https://hitwebcounter.com/counter/counter.php?page=7188916&style=0038&nbdigits=9&type=page&initCount=0

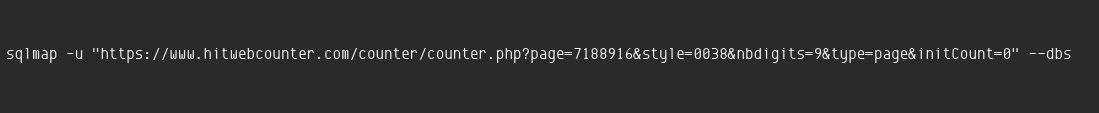

הכתובת מובילה לאתר hitwebcounter.com אתר שאני מכיר שנים כנראה שהשתמשתי בו לפני מספר שנים לאיזה פרויקט קטן אך מה שעניין אותי הוא שיש מלא פרמטרים וכשיש מלא פרמטרים הסיכוי שאחד מהפרמטרים פגיע הוא גבוה. התחלתי לעשות בדיקה בסיסית ביותר והיא לשים ׳ בפרמטרים, בכולם לא קרה כלום חוץ מהפרמטר ״style״ בשביל לחסוך זמן זרקתי את השאילתה הבאה לSQLMAP

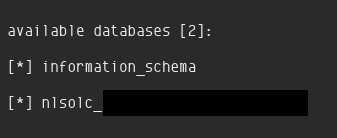

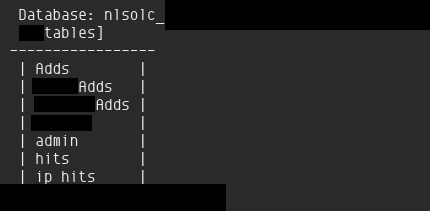

ולאחר סריקה קצרה קיבלתי את מסדי הנתונים:

וכמובן Tables

אז כמו שאמרתי בהתחלה זהו אתר שאלפי אם לא מיליוני אתרים השתמשו/משתמשים בו כיום באתרם כvisitor counter מוטמע באתרם ושירות כזה שהוא פריץ ועוד מוטמע באתרים רבים זהו לא דבר טוב כמובן אז אם אתם משתמשים בשירות כזה או דומה לו אנא היזהרו כי מי שישיג גישה לאתר המרכזי יוכל להשיג גישה לאתרכם במיוחד בשירות כזה שמטמיע את הקוד שלו באתרכם.

כמובן שדיווחתי לבעל האתר על הממצא,

מאור דיין

פתרון אתגר המוסד – רומן זאיקין

ועבור האתגר למי שמתעניין, האתגר מתחיל בלינק הבא:

נשתמש באותה שיטה מאתגר המוסד 2018 ונוציא את הטקסט מהתמונה באמצעות OCR, אפשר לקרוא על זה כאן https://www.itsafe.co.il/blog/mossad2018-1

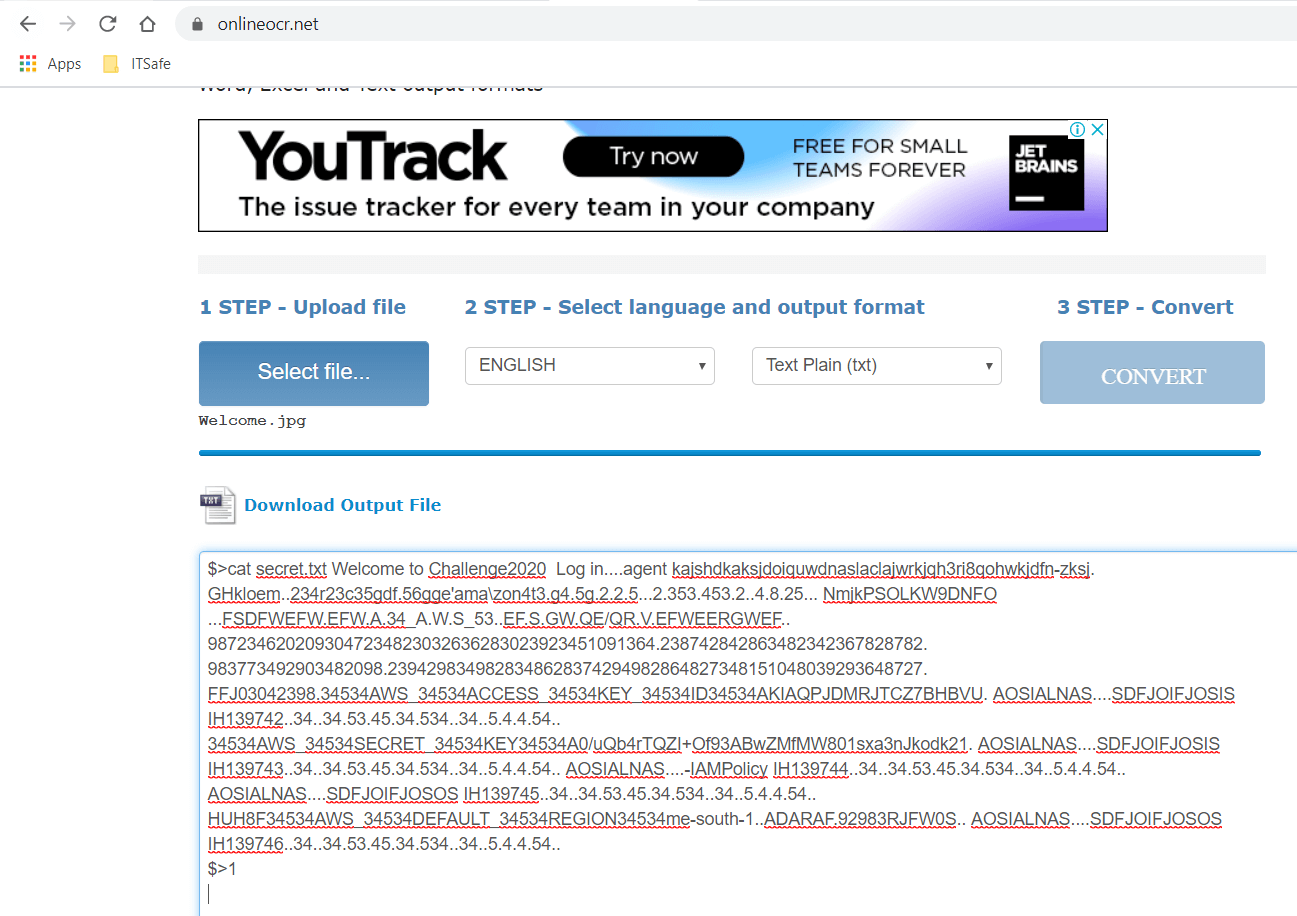

אפילו נשתמש באותו האתר https://www.onlineocr.net/, ונקבל את הקוד הבא:

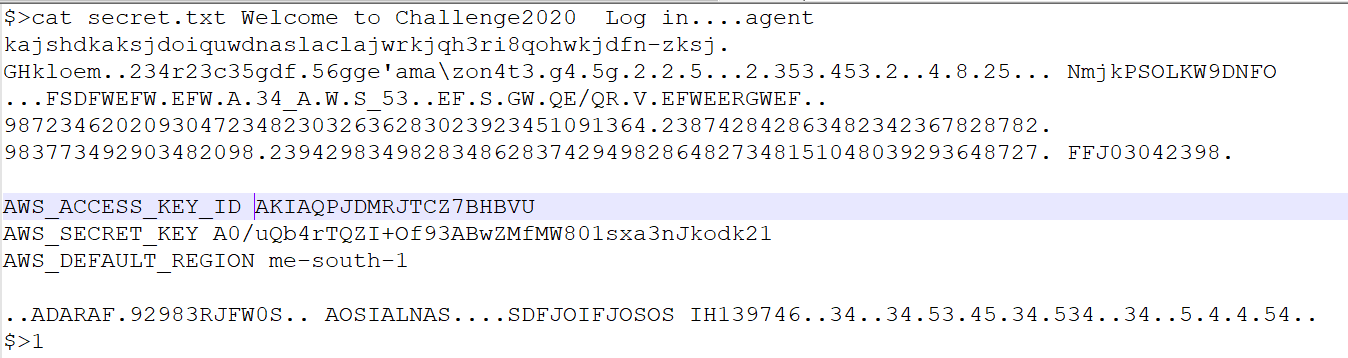

אם נסדר את הקובץ ונמחק מילים שחוזרות על עצמן כגון 34534 נקבל:

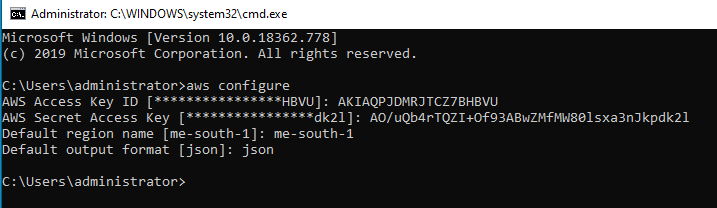

שימו לב שה-OCR אינו מושלם ותמיד יש טעויות בפיענוח לדוגמה פה אם נשווה לתמונה ההתחלה היא AO ולא A0 וגם בסוף ה-key כתוב kod21 במקום kpd21 והספרה 1 בסוף ובחלק של 801 היא בכלל האות l.

כמובן שאם מסתכלים בתמונה קל מאוד לסדר את זה וזה בדיוק מה שעשינו, כעת נתקין aws cli tool מפה https://aws.amazon.com/cli/

ונבצע את הפקודה:

aws configure

מה שיראה כך:

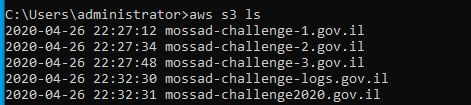

כעת נבצע את הפקודה:

aws s3 ls

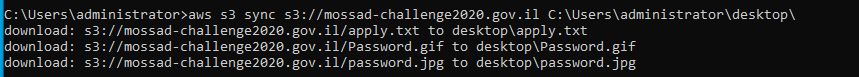

ונוריד את תוכן ה-bucket 2020 ל-desktop עם הפקודה:

ונקבל את הקבצים: